漏洞名称:dedecms cookies泄漏导致SQL漏洞

补丁文件:/member/article_add.php

补丁来源:云盾自研

漏洞描述:dedecms的文章发表表单中泄漏了用于防御CSRF的核心cookie,同时在其他核心支付系统也使用了同样的cooki@ } 3 x : Je进行验证,黑客可利用泄漏的cookie通过后台验证,进行后台注入。

解决方法:

找到代码:

if (empty($dede_fieldshash) || $dede_fieldshash != md5($dede_ad& { w C $ x C O xdonfields.$cfg_cookie_encode))

修改成:

if; X 1 m Q ( empty($dede_fieldshash) || ( $dede_fieldshash != md5($dede_addonfields . $cfg_cookie_encode) && $dede_field\ N D 5 \ T Zshash != md5($dede_addonfields.’anythingelse’.$cfg_cookie_encode)) )

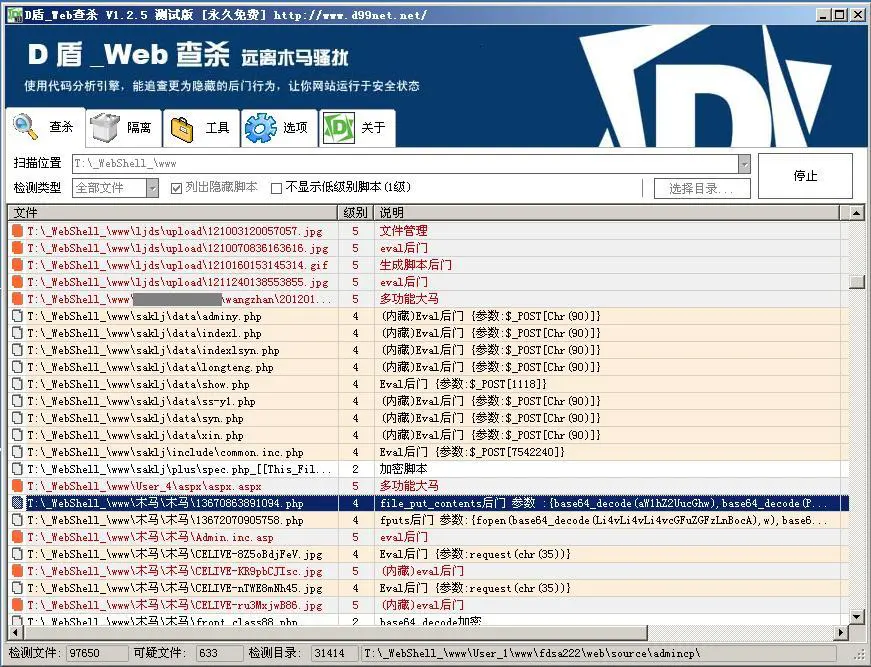

推荐D盾—WEB查看工具:S L [ | ! U u \ m

软件使用自行研发不分扩展名的代码分析引擎,能分析更\ M G 2 M为隐藏的WebShell后门行为。

引擎特别针对,一句话后门,变量函数后门,${}执行 ,`执行,

preg_reJ : n X . | a | 3place执行,call_user_func,file_put_contents,fputs 等特殊函数

的参数进行针对性的识别,能查杀更为隐藏的后门,

并把可疑的参数Q Q Q b信息展现在你面前,让你能更快速的了解后门的情况

新版特别针对 dedecms 的{dede:php}{/dede:php}代码加入了识别!

软件加入隔离功能,并且可以还原!

如有不能识别的webshell请使用上传样本功能上传给我们,我们将后7 s P | \ 4期加入识别!

下载:http:E & h 1 X ~ %//www.d99net.net/down/WebShellKill_V1.4.1D [ H $.zip

(此图片来源于网络,如有侵权,请联系删除! )

2. 分享目的仅供大家学习和交流,请不要用于商业用途!

3. 如果你也有好源码或者教程,可以到用户中心发布,分享有积分奖励和额外收入!

4. 本站提供的源码、模板、插件等等其他资源,都不包含技术服务请大家谅解!

5. 如有链接无法下载、失效或广告,请联系管理员处理!

6. 本站资源售价只是赞助,收取费用仅维持本站的日常运营所需!

7. 如遇到加密压缩包,请联系管理员!

8. 因为资源和程序源码均为可复制品,所以不支持任何理由的退款兑现,请斟酌后支付下载

声明:如果标题没有注明"已测试"或者"测试可用"等字样的资源源码均未经过站长测试.特别注意没有标注的源码不保证任何可用性

源码巴巴网 » dedecms cookies泄漏导致SQL漏洞 /member/article_add.php 修复

常见问题FAQ

- 免费下载或者VIP会员专享资源能否直接商用?

- 本站所有资源版权均属于原作者所有,这里所提供资源均只能用于参考学习用,请勿直接商用。若由于商用引起版权纠纷,一切责任均由使用者承担。更多说明请参考 VIP介绍。

- 提示下载完但解压或打开不了?

- 你们有qq群吗怎么加入?